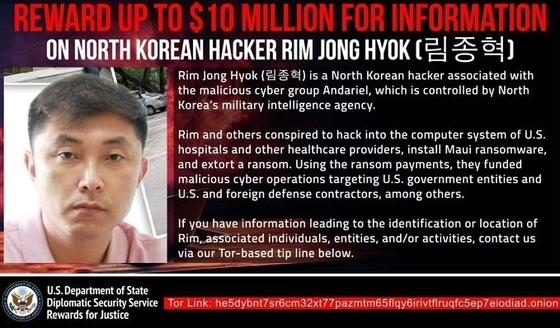

최근 미 국무부는 안다리엘 소속 북한 해커 림종혁에게 약 138억 원 현상금을 걸었다.(미 국무부 X 갈무리)

국가정보원은 '북한 해킹조직, 정권의 군사ㆍ핵무기 개발을 위한 글로벌 해킹 활동'이란 권고문을 국가사이버안보센터 홈페이지에 26일 게재했다.

이 공동 권고문은 3국의 7개 기관이 참여했다. 한국의 경우 국정원과 경찰청이다. 미국은 사이버사령부(CNMF)·사이버인프라보안청(CISA)·국방사이버범죄센터(DC3)·국가안보국(NSA) 4개 기관, 영국 국가사이버안보센터(NCSC) 등이다.

작성 기관들은 안다리엘이 세계 여러 산업 분야와 국가에 지속적인 위협을 가한다고 보고 있다. 방산·항공우주·핵·해양 등 공학 기관을 겨냥해 민감 기술, 지적 재산을 탈취하기 때문이다. 이런 공격은 결국 북한 정권의 군사·핵무기 개발이 목표다.

안다리엘은 기업 서버에 침투해 주요 자료를 탈취·암호화 후 '몸값'을 요구하는 랜섬웨어 공격도 수행 중이다. 첩보 자금을 확보하려는 것이다.

권고문에선 "공격자는 Log4j 등 기존 알려진 취약점으로 웹 서버에 광범위한 공격을 가하고 웹쉘을 유포해 중요 정보나 응용 프로그램에 접근한다"고 설명했다.

웹셀은 공격자가 원격에서 웹 서버에 명령을 수행하도록 올리는 스크립트 파일이다.

이어 "이들은 미미캐츠(Mimikatz) 등 자격증명 절취 도구를 사용해 공격대상 권한을 획득한다"며 "이후 자체 수정한 악성코드 임플란트 등 도구로 침투해 내부확산(시스템 내부 간 이동)·데이터 유출 등을 단계별로 수행한다"고 부연했다.

이를 방어하려면 주요 인프라 조직은 취약점을 패치 후 적시 적용해야 한다. 또 웹쉘로부터 웹 서버를 보호하는 한편 엔드포인트 모니터링도 강화해야 한다. 인증·원격 접근 보안 강화도 필요하다.

legomaster@news1.kr