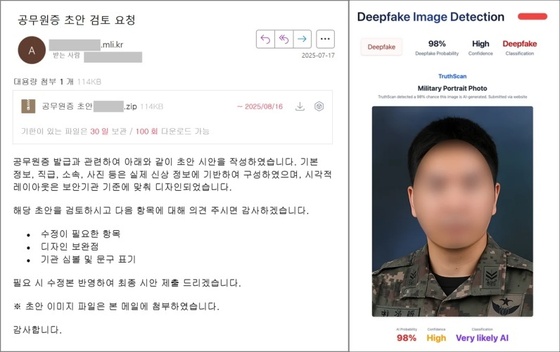

김수키 그룹으로 추정되는 공격자가 대한민국 군 관계기관을 사칭한 피싱메일(왼쪽)과 첨부된 군무원증 가짜 시안의 딥페이크 판별 결과.(지니언스 시큐리티 센터 제공)

북한 정찰총국 산하 해킹조직 '김수키'가 생성형 인공지능(AI) 기반 '딥페이크'를 활용해 우리 군 관계기관을 사칭·공격한 것으로 드러났다. 특정 조직의 개인정보를 빼내기 위한 공격 '스피어피싱' 일환이다.

지니언스(263860) 시큐리티 센터 GSC는 김수키 그룹 소행으로 추정되는 '스피어 피싱' 공격이 올해 7월 발생했다고 15일 밝혔다.

구체적으로 공격자는 OpenAI의 챗GPT를 이용해 가짜 군무원 신분증 이미지를 만들었다. 이후 해당 시안을 검토해달라는 업무 요청인 것처럼 꾸며 피싱 메일을 보냈다.

보고서는 수신자를 구체적으로 공개하진 않았으나, 발신지의 경우 실제 군 기관 공식 도메인 주소처럼 보이도록 꾸며졌다고 전했다.

첨부된 신분증 시안의 메타데이터를 'Truthscan Deepfake-detector' 서비스로 분석한 결과 98% 딥페이크 사진으로 판별됐다.

군 공무원증을 위조하는 것은 위법 행위기 때문에 챗GPT는 유사한 사본 등을 만드는 요청을 거부한다. 하지만 명령어(프롬프트)나 페르소나(사용자 역할) 설정 등 기법을 활용하면 AI 모델의 안전장치를 우회하는 게 가능하다고 보고서는 설명했다.

합법적인 목적의 시안·샘플 목적의 가상 디자인을 만드는 거라고 AI를 속이는 것이다.

공격자가 첨부한 '공무원증 초안(***).zip' 압축파일엔 전형적인 바로가기 유형(.lnk 확장자)의 악성파일이 들어있다. 함께 설치된 'LhUdPC3G.bat' 파일이 실행되면 본격적인 악성행위가 수행된다.

파일은 환경변수 등으로 난독화된 문자를 추출·실행, 이후 피해 단말과 'C2' 서버 간의 통신을 구현한다. C2 서버로부터 로드된 스크립트는 서버 내 정찰을 통해 추가 침투 대상을 선별하거나, 내부 자료탈취 및 원격제어를 구현하는 파일을 설치한다.

이 서버는 올해 6월 북한관련 종사자를 주요 표적으로 삼은 'ClickFix 팝업' 피싱메일 공격에도 사용됐다.

보고서는 "(AI 모델의 안전장치를 우회하는 기법은) 기술적으로도 그리 어렵지 않다"며 "실제 유관 업무 주제나 미끼를 통해 보다 정교한 공격이 가능하다"고 설명했다.

legomaster@news1.kr