국회에서 “인증체계가 기본부터 무너졌다”는 비판이 제기되며 통신 인프라 보안 전반에 대한 철저한 재점검 필요성이 제기되고 있다.

조국혁신당 이해민 의원(국회 과학기술정보방송통신위원회)은 21일 “KT가 펨토셀 장비 인증·개통 시스템을 사실상 ‘벤더키(Vendor Key)’ 하나로 판단하는 구조로 운영해, KT 장비가 아닌 해외 불법 장비까지 접속이 가능했다”며 “이는 대문을 활짝 열어놓은 것이나 다름없는 총체적 관리 실패”라고 지적했다.

KT는 당초 의원실에 “KT 기지국에 과거 한 번이라도 연결돼 인증받은 장비만 재접속 가능하다”고 해명했지만, 실제 입수된 불법 펨토셀은 KT와 무관한 해외 제조 장비로 확인됐다. 이 의원은 “결국 인증 이력 없이도 KT망에 진입이 가능했다는 의미”라고 말했다.

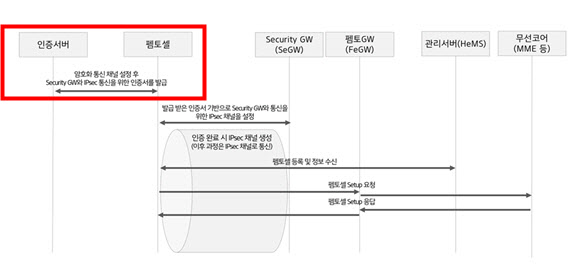

KT 팸토셀 - 코어망 개통 · 연결 과정 ( 인증절차 ). 출처=이해민 의원실

이 의원이 통신 3사로부터 받은 자료에 따르면 펨토셀 개통 과정은 ①인증서버 인증 → ②IPsec 통신용 인증서 발급 → ③펨토셀 게이트웨이 접속 순으로 동일하다.

다만 LGU+·SKT는 장비별 일련번호 및 제조사 인증서, USIM 키 등 개별 장치 단위로 인증을 진행하는 반면, KT는 벤더키 값만 맞으면 인증서를 발급하는 구조였다.

KT는 모든 펨토셀 장비에 동일한 벤더키 값을 적용해왔기 때문에, 불법 장비라도 해당 키를 확보하면 네트워크 접속이 가능했던 셈이다.

이 의원은 “KT와 LGU+가 모두 같은 제조사(이노와이어리스(073490)) 장비를 사용했음에도 LGU+는 다중 검증 절차를 적용한 반면 KT는 단일 키만 확인했다”며 “인증 절차 강화 여부가 불법 접속 가능성을 결정한 명확한 사례”라고 지적했다.

“5배 많은 펨토셀 운영하면서도 인증 DB조차 부실 관리”

KT는 과거 펨토셀(소형 기지국)을 고객 자가 설치 방식으로 운영하면서 장비 외부 포장에 일련번호가 그대로 노출돼왔고, 개별 장비 고유 ID 데이터베이스 관리도 미흡했던 사실이 이번 사태에서 드러났다.

이번 사건에서도 불법 펨토셀 20여대가 감청 및 인증 결제 피해를 일으킨 뒤에야 KT가 불법 ID를 뒤늦게 인지한 것으로 확인됐다.

KT는 결제 피해 발생 이후 인증서 갱신 주기를 단축하고 미사용 장비를 차단하는 등 사후 조치에 나섰다고 해명했다. 그러나 이 의원은 “아무리 창문을 닫아도 대문을 활짝 열어놓으면 소용없다”며 “인증 체계 자체를 전면 재설계해야 한다”고 지적했다.

피해자 위약금 면제·단말기 교체 등 실질 보상 필요”

이 의원은 “KT는 통신 3사 중 약 5배 가까이 많은 펨토셀을 운영하면서도 가장 기본적인 인증·개통 절차조차 관리하지 못했다”며 “이번 사태는 명백한 KT의 귀책으로, 피해 이용자에 대한 위약금 면제 및 단말기 교체 등 실질적인 보상책을 신속히 마련해야 한다”고 강조했다.