© News1 김지영 디자이너

넷마블(251270)이 해킹 공격을 받아 계정 정보 3100만여개가 유출됐다. 사측은 민감 정보가 없다고 소명했지만 비밀번호가 너무 쉬우면 노출 위험이 있다는 지적이 나온다.

28일 게임업계에 따르면 넷마블은 이달 26일 홈페이지 공지를 통해 해킹 공격 사실을 알렸다.

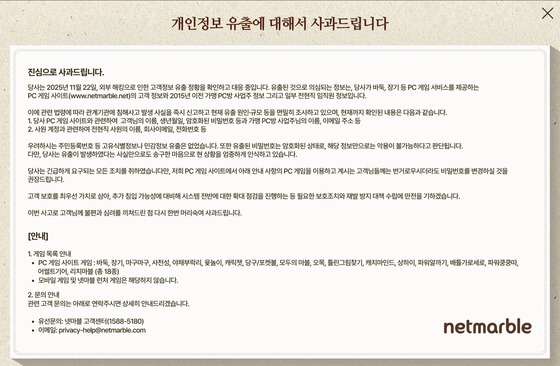

당시 넷마블은 사과문을 올리고 "11월 22일 외부 해킹으로 인한 고객 정보 유출 정황을 확인하고 대응 중"이라고 설명했다.

회사는 하루 뒤인 27일 자체 조사 결과를 발표했다. 조사 결과에 따르면 이번 공격으로 게임 회원 약 611만명의 정보가 유출됐다. 노출 정보는 이름과 생년월일, 암호화된 비밀번호 등이다. 주민등록번호는 노출되지 않았다.

휴면 처리된 채로 남아 있던 게임 아이디(ID)와 암호화된 비밀번호 3100만여개도 이번 공격에 노출됐다. 해당 아이디는 이름과 생년월일 등 개인을 식별할 수 있는 정보는 없는 상태였다.

2015년 이전의 피시방 가맹점 6만 6000여곳의 사업주 이름과 이메일 주소도 유출됐다. 전현직 임직원의 이름과 생년월일, 회사 이메일 주소 1만 7000여건도 새어나갔다.

넷마블 측은 "등록번호 등 고유 식별정보나 민감정보 유출은 없었다"며 "유출된 비밀번호는 암호화된 상태로 해당 정보만으로는 악용이 불가능하다고 보인다"고 했다. 이용자들에게 비밀번호 변경을 권장했다.

넷마블이 지난 26일 해킹 공격으로 고객 개인 정보가 유출됐다며 홈페이지에 사과문을 게재했다. 넷마블 자체 조사에 따르면 이번 공격으로 휴면 처리된 계정 정보 3100만여개와 이용자 611만명의 개인정보가 유출됐다.(넷마블 홈페이지 갈무리)2025.11.28/뉴스1

비밀번호가 암호화된 상태로 유출됐다면 평문 그대로 탈취된 것보다는 침해 우려는 낮다. 하지만 암호를 해독할 핵심 '열쇠'가 유출되거나 비밀번호가 지나치게 단순하다면 대규모 사고로 이어질 위험은 여전히 남아 있다.

염흥열 순천향대 정보보호학과 교수는 "기업은 사용자 비밀번호에 고유한 '솔트' 값을 조합한 뒤 '해시 함수'에 넣어 이를 암호화한다"며 원리를 설명했다.

염 교수는 "해커가 사용자 비밀번호를 알아내기 위해서는 추가적인 암호학적 연산이 필요하다"면서 "이 때문에 암호화되지 않은 채 유출된 경우보다는 계정 탈취 가능성이 작다"고 분석했다.

다만 해시 함수의 암호 강도가 약하거나 솔트 값이 외부로 나갈 위험을 배제할 수는 없다.비밀번호가 지나치게 간단한 경우에는 위험도가 더욱 높아진다. 염 교수는 "사용자들이 알기 쉬운 비밀번호를 썼다면 암호화하더라도 유출 가능성이 있다"고 말했다.

실제로 한국인터넷진흥원(KISA) '2025 사이버 위협 동향 보고서'에 따르면 올해 '크리덴셜 스터핑' 유형의 개인정보 유출 사고가 여러 차례 발생했다.

크리덴셜 스터핑은 유출된 아이디와 비밀번호 목록을 다른 웹사이트에 무작위로 입력해 로그인을 시도한 뒤 정보를 빼내는 수법이다.

KISA는 "여러 사이트에 같은 아이디와 비밀번호를 사용하는 이용자가 많아 큰 피해로 이어진다"고 설명했다.

이어 "가입한 사이트마다 다른 비밀번호를 사용하고 이중 인증 생활화하는 등 보안 인식을 높여야 한다"고 했다.

minjae@news1.kr