김 교수는 지난 2일 국회 과학기술정보방송통신위원회 긴급 현안질의에 외부 전문가로 참석한 뒤 사고 원인과 의문점을 정리한 분석을 자신의 페이스북에 공개했다.

김승주 고려대 정보보호대학원 교수

김 교수에 따르면 쿠팡 인증시스템 개발팀 직원은 2024년 12월 퇴사 직전, 인증토큰(access token)을 만드는 개인전자서명키(private signing key)를 탈취했고, 이를 이용해 인증토큰을 위조한 것으로 드러났다.

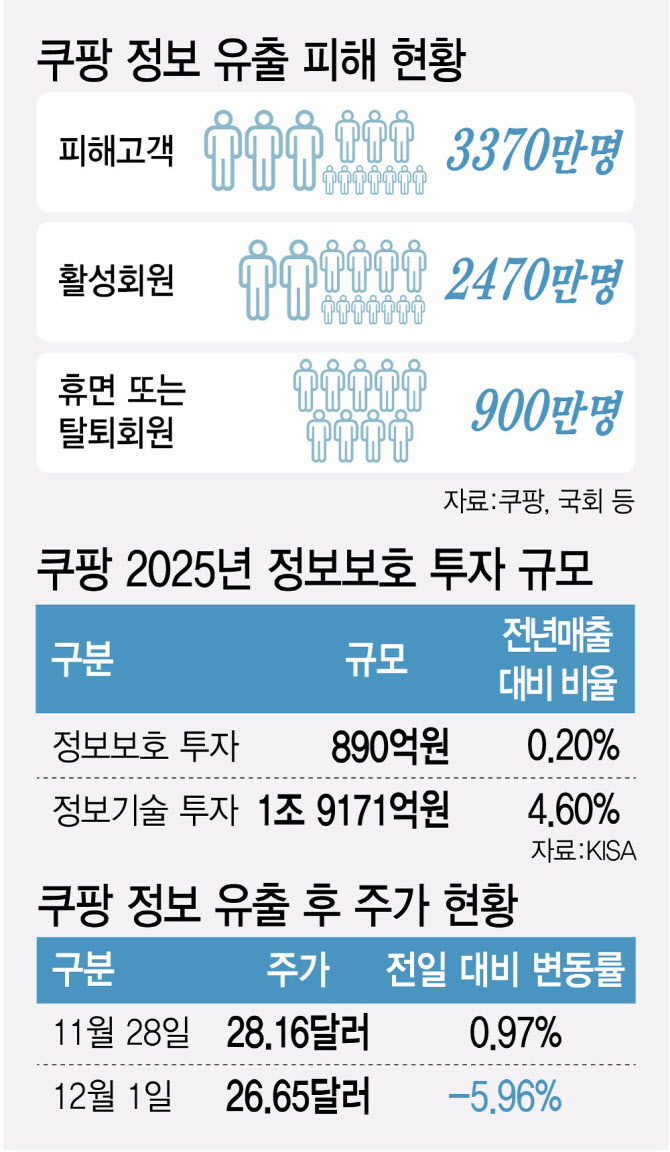

이 개발자는 위조 토큰으로 쿠팡 이용자 계정에 장기간 무단 접속했으며, 크롤링 방식(프로그램이 자동으로 훑어가며 데이터를 모으는 방식)으로 3300만 명의 개인정보를 수집한 것으로 확인됐다. 접근한 계정에는 이미 탈퇴했거나 휴면 상태였던 계정도 포함돼 있었다.

또한 개발자는 쿠팡 외부에서 서로 다른 IP를 사용해 은밀하게 접근했고, 소규모로 장기간 접속이 이어져 탐지가 어려웠던 것으로 파악된다.

쿠팡은 개인전자서명키 유출 사실을 2025년 11월 18일 고객 신고가 접수되기 전까지 인지하지 못했다. 최초 신고 당시 유출 규모는 4536명으로 밝혔지만, 한국인터넷진흥원(KISA) 합동 조사 이후 3300만 명 이상으로 피해 범위가 확대됐다.

[이데일리 김정훈 기자]

김 교수는 가장 먼저 개인전자서명키는 HSM(Hardware Security Module·하드웨어 보안 모듈)에 저장돼야 하며, 누구도 키를 외부로 추출할 수 없어야 한다고 지적했다.

그러나 이번 사건에서는 개발자가 직접 키를 탈취한 것으로 드러나, 쿠팡의 보안 시스템 구조 자체에 심각한 결함이 있었던 것 아니냐는 의문을 제기했다.

김승주 교수는①HSM을 사용했다면 키 탈취가 어떻게 가능했는가(키 추출이 원천적으로 불가능해야 하는데, 기술적으로 설명되지 않는 구조적 허점이 존재한다는 의미)②수개월 간 토큰 위조·무단 접속이 지속됐는데 왜 탐지되지 않았는가(정상적인 시스템이라면 내부 통제 장치가 즉시 반응해야 함)③퇴사 시 전자서명키를 즉시 리셋하지 않은 이유는 무엇인가(기본적인 퇴직자 보안 관리가 이뤄지지 않은 것 아니냐는 지적)④HSM을 사용했다면 도입 단계에서 취약점 검증을 왜 하지 않았는가 등에 의문을 제기했다.

또 ⑤전자서명키 접근 권한이 왜 분산되어 있지 않았는가(권한 집중 구조라면 시스템 위험이 극도로 커지는 상황)⑥휴면·탈퇴 계정까지 무단 접속됐는데도 탐지가 되지 않은 이유는(FDS(이상거래탐지시스템)가 정상적으로 작동했는지 논란)⑦피해 규모가 의심될 상황에서도 왜 소극적 공지만 했는가(내부 통제가 부실한 점이 분명한데 최악의 상황을 가정한 고객 안내가 없었다는 지적)등이 앞으로 답해야 할 핵심 쟁점이라고 적었다.

“청문회 가능성 높아…재발 방지 위해 구조 점검 필요”

김 교수는 “국회 분위기를 보면 청문회 개최 가능성이 높아 보인다”며 “이번 사태를 명확하게 규명해 구조적 문제를 바로잡지 않으면 유사 사고는 반복될 수 있다”고 강조했다.

하드웨어 보안 모듈(HSM) 관리, 권한 통제, 내부 탐지 시스템, 퇴직자 관리 등 가장 기본적인 보안 체계가 제대로 작동했는지 철저히 따져야 한다는 의미다.