네이버는 2024년 1월부터 2025년 9월까지 총 21개월간 네이버를 사칭한 피싱 URL 11만3471건을 분석해 ‘피싱 유포 사례집’을 제작·공개했다고 30일 밝혔다.

이번 사례집은 검색 기반 피싱, 간편 로그인 악용, URL 위장 기법 등 최근 급증하고 있는 피싱 공격의 구조와 특징을 유형별로 정리한 것이 특징이다.

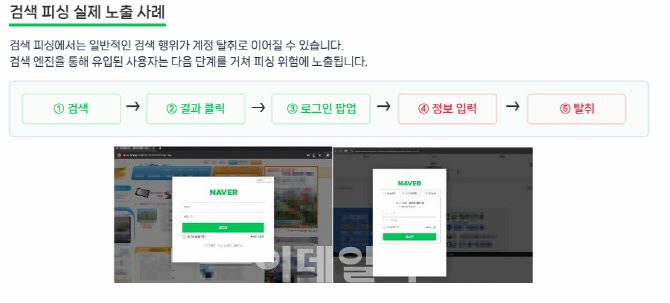

네이버 검색 피싱 노출 사례(사진=네이버 피싱유포 사례집)

네이버 분석에 따르면 검색 엔진을 기반으로 한 피싱 유포가 가장 대표적인 수법으로 나타났다. 자체 피싱 감지·모니터링 시스템을 통해 검색 피싱 유포 사이트 약 566곳을 사전 탐지·차단했다.

공격자는 하루 평균 약 50개의 취약 웹사이트를 악용해 피싱 페이지를 배포했으며, 검색 엔진 유입 시에만 피싱 페이지가 노출되도록 제한하는 방식이 다수 확인됐다.

특히 웨일 브라우저를 식별해 피싱 페이지를 노출하지 않는 회피 기법도 사용됐으며, 전체 피싱 사이트의 42%는 30일 이상 장기간 차단되지 않은 상태로 유포가 지속된 것으로 분석됐다.

간편 로그인·네이버페이까지 노린 피싱

간편 로그인을 악용한 피싱도 심각한 수준으로 나타났다. 네이버 간편 로그인 제휴 사이트를 가장한 피싱 페이지를 통해 네이버 계정 정보는 물론 네이버페이 결제 비밀번호까지 탈취를 시도한 사례가 확인됐다.

실제 3개 쇼핑몰을 악용한 피싱 사례에서 1109명이 피해에 노출됐으며, 특정 D 사이트의 경우 최장 56일간 924명이 피싱에 노출된 것으로 집계됐다.

단축 URL·무료 인프라 악용 ‘다단계 위장’

피싱 URL을 정상 주소처럼 보이게 위장하는 기법도 대규모로 활용됐다. 네이버는 단축 URL 1만284건을 관측했으며, 다단계 중첩 호출 방식으로 실제 피싱 페이지를 숨기는 구조가 다수 확인됐다고 설명했다.

이외에도 △정상 리다이렉트 서비스를 악용한 도메인 345개 △무료 호스팅 서비스 악용 사례 1만7296건 △무료 DNS 서비스 악용 사례 4167건이 각각 확인됐다.

“단기 차단 넘어 데이터 공유 체계 필요”

네이버는 분석 결과를 토대로 단기·중장기 대응 방안을 함께 제시했다. 단기적으로는 리소스 유형별 차별화된 차단 전략과 선제적 모니터링 강화를 추진하고, 자체 피싱 탐지 시스템인 ‘PXray’를 확장할 계획이다.

중장기적으로는 APWG(국제 피싱 대응 협의체), KISA 등과의 민관 협력을 통해 실시간 피싱 데이터베이스 공유 API를 구축하고, 무료 호스팅·DNS 사업자의 신고 채널 의무화 등 제도적 대응도 필요하다고 강조했다.

네이버는 현재 웨일 브라우저와 네이버 앱에 세이프 브라우징 기능을 적용해 피싱 사이트 접근을 차단하고 있으며, 이를 네이버 전 서비스로 확대하고 있다. 아울러 2022년 APWG 가입 이후 피싱 데이터를 지속 제공해 ‘장기 데이터 기여자’로 선정된 바 있다.

네이버 허규 리더는 “피싱 위협이 빠르게 진화하는 만큼 기술적 대응을 넘어 글로벌 협력 기반의 종합 방어 체계가 중요하다”며 “앞으로도 실시간 데이터 공유와 제도적 협력을 통해 보안 대응 생태계 구축에 힘쓰겠다”고 말했다.